پلت فرم واکنش به حادثه

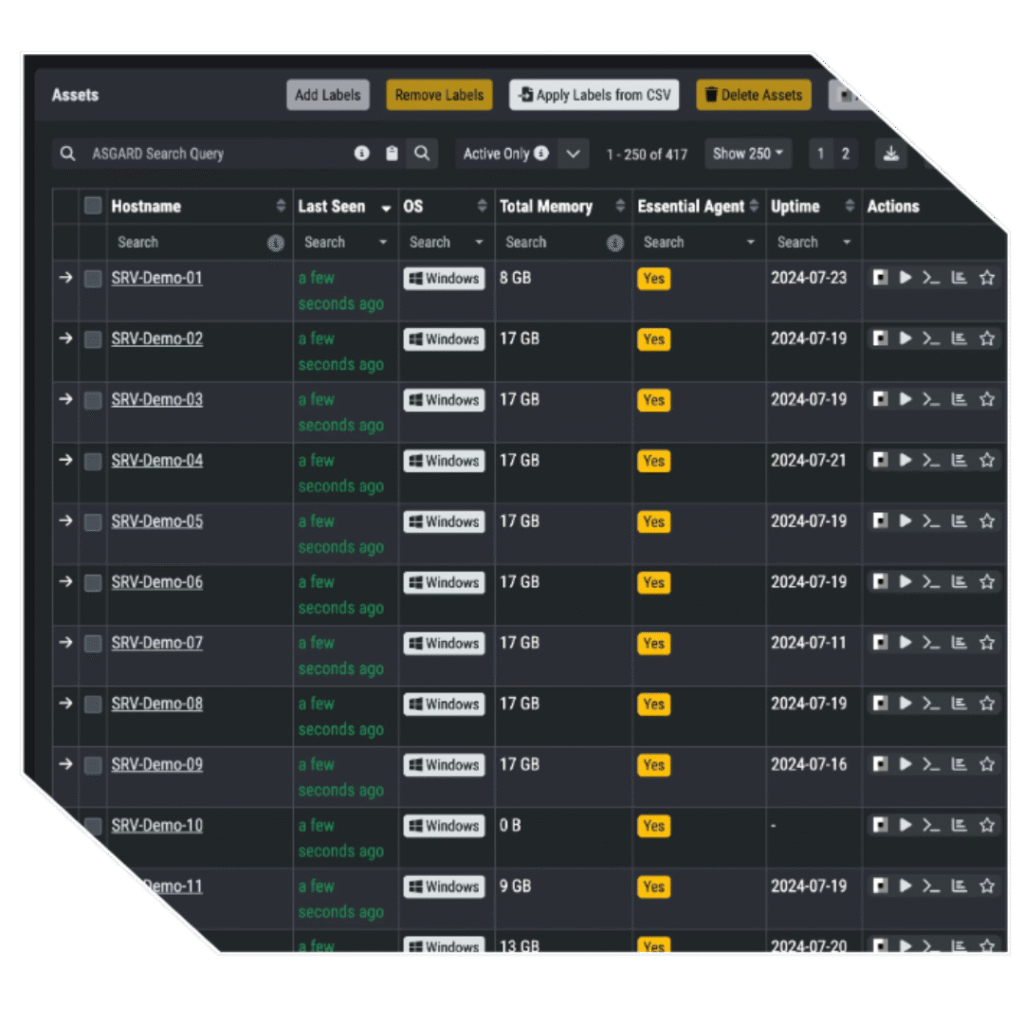

با ASGARD Management Center میتوانید اسکنها را برای حداکثر ۲۵,۰۰۰ نقطه پایانی (Endpoints) در هر instance پیکربندی، برنامهریزی و کنترل کنید.

مرکز مدیریت آزگارد (ASGARD Management Center) یک پلتفرم ایدهآل برای پاسخدهی به حوادث امنیتی است. این پلتفرم نه تنها امکان اجرای اسکنهای THOR در سطح سازمان را فراهم میکند، بلکه یک رابط کاربری ساده برای اجرای پلیبوکهای پاسخدهی پیچیده بر روی حداکثر یک میلیون نقطه پایانی، همه از یک کنسول مرکزی ارائه میدهد.

ASGARD بهصورت یک ابزار مجازی سختسازی شده عرضه میشود و دارای عاملهایی (Agents) برای سیستمعاملهای Microsoft Windows، Linux و MacOS است.

API پیشرفته این پلتفرم امکان یکپارچهسازی با چارچوبهای SOAR، Sandboxها، سیستمهای آنتیویروس، سیستمهای SIEM، CMDBها، دستگاههای IPS و در واقع هر دستگاه امنیتی موجود را فراهم میکند. این قابلیتها ASGARD را به یک ابزار قدرتمند و منعطف برای مدیریت امنیت سازمانی تبدیل کرده است.

تحلیل فارنزیک زنده برای یک سیستم واحد

ارزیابی رویدادهای SIEM یا EDR میتواند کاری زمانبر و خستهکننده باشد. تحلیلگران معمولاً باید تصمیم بگیرند که آیا هشدار را رد کنند یا درخواست یک تحلیل فارنزیک کامل بدهند. ASGARD این امکان را فراهم میکند که یک اسکن فارنزیک زنده را روی هر نقطه پایانی متصل اجرا کنید، و با ارائه تحلیلی عمیقتر، زمان و هزینه تحلیلگران را بهطور قابلتوجهی کاهش میدهد.

تریاژ

در چشمانداز تهدیدات امروزی که به سرعت در حال تغییر است، ما تعداد زیادی شاخصهای سازگاری (IOCs) از گزارشهای عمومی، نهادهای رسمی، شرکا یا گروههای اشتراکگذاری دریافت میکنیم. آزگارد این امکان را فراهم میکند که بهسرعت سیستمهای انتهایی را برای مجموعهای از IOCs سفارشی بررسی کنید. این پلتفرم با ارائه ادغام MISP همراه با یک رابط کاربری ساده و پشتیبانی از واردات دستی STIX v2، فرآیند شناسایی و تحلیل را بسیار آسانتر میکند.

ارزیابی سازش مستمر

ارزیابیهای Compromise یک تحلیل عمیق ارائه میدهند که شامل شناسایی ناهنجاریها، عناصر مشکوک و گاهی فعالیتهای مخرب است. اما این تحلیل دقیق هزینهای به همراه دارد: زمان و تلاش زیاد. با این حال، با ترکیب این ارزیابیها با قابلیتهای Baselining در Analysis Cockpit، تلاش مورد نیاز برای هر ارزیابی بعدی به حداقل کاهش مییابد. این ویژگی، فرآیند شناسایی تهدیدات را سریعتر و کارآمدتر میکند.

مقیاس پذیر

یک ASGARD Management Center قادر است تا ۲۵,۰۰۰ نقطه پایانی (Endpoints) را کنترل کند و با یک کلیک، کنترل مرکزی اسکن و وظایف پاسخدهی را برای تمامی نقاط پایانی متصل ارائه دهد.

با استفاده از Master ASGARD امکان مدیریت چندین ASGARD Management Center فراهم میشود، که این قابلیت مدیریت مرکزی بیش از یک میلیون نقطه پایانی را تنها در یک کنسول ممکن میسازد.این ویژگی همچنین از معماریهای چند مستاجر (Multi-Tenant) پشتیبانی میکند، بهطوریکه هر ASGARD به یک مستاجر اختصاص دارد، در حالی که تمامی ASGARDها از طریق Master ASGARD کنترل مرکزی اسکن را به اشتراک میگذارند.ASGARD بهصورت یک ماشین مجازی امن ارائه میشود و شامل عوامل (Agents) برای سیستمعاملهای Microsoft Windows، Linux و MacOS است.API غنی آن امکان همکاری با فریمورکهای SOAR، سندباکسها، سیستمهای آنتیویروس، سیستمهای SIEM، پایگاههای داده مدیریت پیکربندی (CMDBs)، دستگاههای IPS و به عبارت دیگر، تقریباً هر دستگاه امنیتی که در اختیار دارید را فراهم میسازد.

پاسخ داخلی دفترچه راهنما

پلیبوکهای پاسخدهی و جمعآوری اطلاعات داخلی و قابل اجرا بهصورت آسان، میتوانند بر روی یک سیستم واحد، گروهی از سیستمها و حتی در مقیاس بزرگ بر روی تمامی نقاط پایانی متصل اجرا شوند.

پلیبوکهای پاسخدهی داخلی شامل موارد زیر است:

- جمعآوری حافظه (Memory collection)

- جمعآوری فایلها (File collection)

- جمعآوری رجیستری (Registry collection)

- قرنطینه (Quarantine)

- کنسول از راه دور (Remote console): دسترسی کامل به cmd / shell برای مدیریت و پاسخدهی مستقیم.

کتابهای راهنمای پاسخ سفارشی

پلیبوکهای پاسخدهی سفارشی ما به شما کمک میکنند تا پاسخهای خاص خود را هماهنگ کنید. شما میتوانید یک پلیبوک پاسخدهی شخصیسازیشده با حداکثر 16 مرحله متوالی ایجاد کنید.

یک نمونه از پلیبوک پاسخدهی معمول ممکن است به این شکل باشد:

مرحله ۱: قرنطینه کردن نقطه پایانی (Endpoint) در سطح شبکه

مرحله ۲: آپلود مجموعه ابزار فارنزیک به نقطه پایانی

مرحله ۳: اجرای ابزارهای فارنزیک و تولید بسته خروجی

مرحله ۴: دانلود بسته خروجی به ASGARD

مرحله ۵: حذف مجموعه ابزار و بسته خروجی از نقطه پایانی

API قدرتمند

آزگارد API امکان یکپارچهسازی با چارچوبهای SOAR، سیستمهای SIEM، منابع و ارائهدهندگان IOC (مانند MISP) و بهطور کلی هر بخش از زیرساخت امنیتی موجود را فراهم میکند.

موارد استفاده معمول شامل موارد زیر است:

راهاندازی اسکن THOR بر روی سیستمی که در IPS، SIEM، کنسول آنتیویروس و غیره باعث ایجاد هشدار شده است.

جمعآوری شواهد فارنزیک از نقاط پایانی.

همگامسازی داراییهای ASGARD با CMDB (پایگاه داده مدیریت پیکربندی).

ریختن نمونههای مشکوک در یک Sandbox برای تحلیل عمیقتر.

Multi-Platform

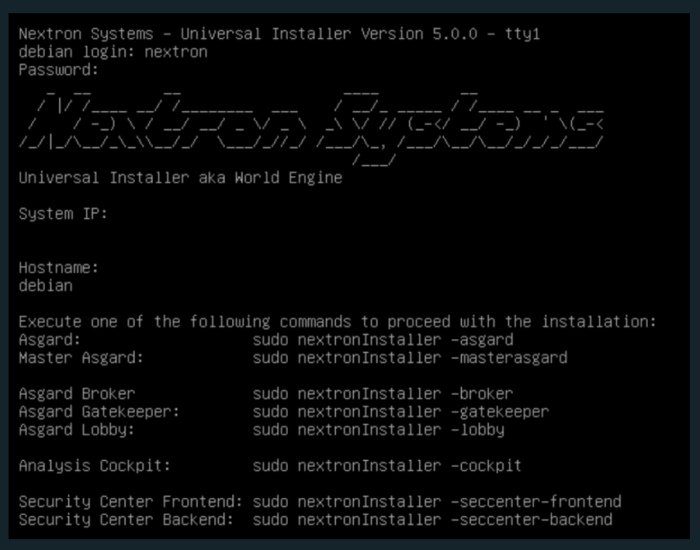

آزگارد ASGARD بهصورت یک ابزار مجازی سختسازی شده (Hardened Virtual Appliance) عرضه میشود و دارای عاملها (Agents) برای سیستمعاملهای Microsoft Windows، Linux و MacOS است.

این دموی کوتاه نشان میدهد که چطور بهراحتی میتوان یک اسکن با IOCهای سفارشی از یک MISP متصل راهاندازی کرد.در این مثال، تمامی رویدادهایی که شامل کلمه کلیدی “Emotet” هستند انتخاب میشوند، سپس آنها را به یک مجموعه قوانین جدید (Rule Set) اضافه کرده و از این مجموعه قوانین در یک اسکن گروهی جدید (Group Scan) با THOR استفاده میکنیم.

این مثال برخی از ویژگیهای کنسول از راه دور (Remote Console) را نشان میدهد. شما به یک کنسول کامل بر روی سیستم راه دور دسترسی دارید.در سیستمهای Windows، امکان اجرای PowerShell برای اجرای اسکریپتهای پیچیدهتر وجود دارد.در سیستمهای Linux، یک شِل محلی در اختیار شما قرار میگیرد.

دستگاه ASGARD مقاوم و مبتنی بر لینوکس، یک پلتفرم قدرتمند، محکم و قابل توسعه برای پاسخگویی است که دارای عوامل ( agents ) برای ویندوز، لینوکس و macOS میباشد. این دستگاه یا به صورت نرمافزاری (soft appliance) عرضه میشود یا به صورت سختافزاری 1U (hard appliance). تمامی نسخهها تا ۲۵,۰۰۰ نقطهپایان (endpoints) قابلیت توسعه دارند. همراه با دستگاه Master ASGARD، این امکان را به شما میدهد که کنترل بیش از یک میلیون نقطهپایان را از یک کنسول واحد در اختیار داشته باشید.

مرکز مدیریت ASGARD گزینههای مختلفی برای جمعآوری فایلهای مشکوک ارائه میدهد و آنها را در داخل sandbox دلخواه شما قرار میکند. کافی است اسکنهای خود را با گزینه Bifrost آغاز کنید، و تمامی فایلهایی که امتیاز بالاتر از حد مشخص شده را کسب کنند، به صورت خودکار وارد sandbox میشوند — یا فقط به دارایی مربوطه بروید و عملیات «جمعآوری شواهد» (collect evidence playbook) را برای فایلی که میخواهید به sandbox ارسال کنید، آغاز کنید.